SSH接続について

目次

はじめに

SSH(Secure Shell)は、ネットワーク上のコンピュータ間で安全に通信するためのプロトコルです。 特にリモートサーバーへの安全なログインやファイル転送、リモートコマンド実行などに広く使用されています。

このページでは、SSHの基本的な仕組みから、SSH鍵の生成方法、そして実際の応用例としてローカルPCとGitHubの連携方法まで詳しく解説します。 これらの知識を身につけることで、より安全で効率的なリモート操作やバージョン管理が可能になります。

SSHの基本

SSHとは

SSH(Secure Shell)は、ネットワーク上で安全にデータ通信を行うためのプロトコルです。 1995年にフィンランドの研究者タトゥ・イローネンによって開発され、当時広く使われていた安全でないプロトコル(Telnet、rlogin、rshなど)の代替として普及しました。

SSHの主な特徴:

- 暗号化通信: すべての通信データが暗号化されるため、第三者による盗聴を防止できます

- 強力な認証: パスワード認証だけでなく、公開鍵暗号方式による認証もサポートしています

- データの完全性: 転送中のデータが改ざんされていないことを確認できます

- ポート転送: ローカルポート転送、リモートポート転送、動的ポート転送をサポートしています

- 多様な用途: リモートログイン、ファイル転送(SCP、SFTP)、リモートコマンド実行など、様々な用途に使用できます

現在、SSHはサーバー管理、クラウドサービス、バージョン管理システム(Git)など、多くの場面で不可欠なツールとなっています。

SSH認証の仕組み

SSHでは、主に以下の2つの認証方式が使用されています:

- パスワード認証: ユーザー名とパスワードを使用する従来の認証方式

- 公開鍵認証: 公開鍵暗号方式を使用した、より安全な認証方式

公開鍵認証は、セキュリティと利便性の両面で優れているため、多くの場面で推奨されています。 この認証方式では、以下のような流れで認証が行われます:

- ユーザーは秘密鍵と公開鍵のペアを生成します

- 公開鍵をリモートサーバーの

~/.ssh/authorized_keysファイルに登録します - 接続時、SSHクライアントは秘密鍵を使用して認証要求を行います

- サーバーは登録された公開鍵を使用して、クライアントが本当に対応する秘密鍵を持っているか検証します

- 検証が成功すると、接続が確立されます

この方式の主な利点は、パスワードをネットワーク上で送信する必要がなく、また秘密鍵がローカルマシンに保存されるため、 サーバー側のデータベースが侵害されても認証情報が漏洩しないことです。

SSH鍵の種類

SSH鍵には、使用する暗号アルゴリズムによっていくつかの種類があります:

- RSA鍵: 最も広く使用されている鍵タイプで、互換性が高い。2048ビット以上の鍵長が推奨されています

- DSA鍵: 古いタイプの鍵で、セキュリティ上の懸念から現在は非推奨

- ECDSA鍵: 楕円曲線暗号を使用した鍵で、同等のセキュリティレベルでRSAより短い鍵長で済む

- Ed25519鍵: 比較的新しい鍵タイプで、高いセキュリティと優れたパフォーマンスを提供。現在最も推奨されているタイプの一つ

新しいシステムでは、Ed25519またはRSA(4096ビット)の使用が一般的に推奨されています。 ただし、接続先のサーバーやサービスがサポートしている鍵タイプを確認する必要があります。

SSH鍵の生成

鍵生成のプロセス

SSH鍵の生成は、通常ssh-keygenコマンドを使用して行います。

以下に、主要なプラットフォームでのSSH鍵生成方法を示します:

Linux/macOS

ターミナルを開き、以下のコマンドを実行します:

# Ed25519鍵の生成(推奨)

ssh-keygen -t ed25519 -C "your_email@example.com"

# または、RSA 4096ビット鍵の生成

ssh-keygen -t rsa -b 4096 -C "your_email@example.com"

コマンド実行後、以下のプロンプトが表示されます:

- 鍵ファイルの保存場所(デフォルトは

~/.ssh/id_ed25519または~/.ssh/id_rsa) - パスフレーズ(オプション、ただしセキュリティ向上のため設定を推奨)

Windows(Git Bash/WSL)

Windows環境では、Git BashまたはWSL(Windows Subsystem for Linux)を使用して、 上記と同じコマンドでSSH鍵を生成できます。

Windows(PowerShell)

Windows 10以降では、PowerShellでも以下のコマンドでSSH鍵を生成できます:

# Ed25519鍵の生成

ssh-keygen -t ed25519 -C "your_email@example.com"

# または、RSA 4096ビット鍵の生成

ssh-keygen -t rsa -b 4096 -C "your_email@example.com"

鍵の確認

鍵が正常に生成されたことを確認するには、以下のコマンドを実行します:

# 秘密鍵と公開鍵の一覧を表示

ls -la ~/.ssh

生成された鍵ファイルは以下の通りです:

id_ed25519またはid_rsa: 秘密鍵(絶対に共有しないでください)id_ed25519.pubまたはid_rsa.pub: 公開鍵(リモートサーバーに登録します)

鍵の管理

SSH鍵を安全に管理するためのベストプラクティス:

- 秘密鍵の保護: 秘密鍵は絶対に他人と共有せず、適切なパーミッション(600)で保護します

- パスフレーズの使用: 秘密鍵にパスフレーズを設定することで、鍵が漏洩した場合でも不正使用を防止できます

- SSH-Agent: パスフレーズを設定した場合、SSH-Agentを使用することで、毎回パスフレーズを入力する手間を省けます

- 鍵のバックアップ: 秘密鍵を安全な場所にバックアップしておくことで、デバイスの紛失や故障時にアクセスを失わないようにします

- 定期的な鍵の更新: セキュリティを維持するため、定期的に鍵を更新することを検討してください

SSH-Agentの使用

SSH-Agentを使用すると、一度パスフレーズを入力するだけで、以降の接続では自動的に認証が行われます:

# SSH-Agentの起動

eval "$(ssh-agent -s)"

# 鍵の追加

ssh-add ~/.ssh/id_ed25519

macOSでは、キーチェーンにパスフレーズを保存することもできます:

# ~/.ssh/config ファイルに以下を追加

Host *

UseKeychain yes

AddKeysToAgent yes

IdentityFile ~/.ssh/id_ed25519

クライアント-サーバー間のSSH設定

SSH設定の流れ

SSH接続を確立するためには、クライアントPCとリモートサーバー間で適切な設定を行う必要があります。 ここでは、公開鍵認証を使用したSSH接続の設定手順を説明します。

SSH接続の設定は、大きく分けて以下の2つのステップで行われます:

- クライアントPCでの鍵ペア生成と秘密鍵の保管

- リモートサーバーへの公開鍵の登録

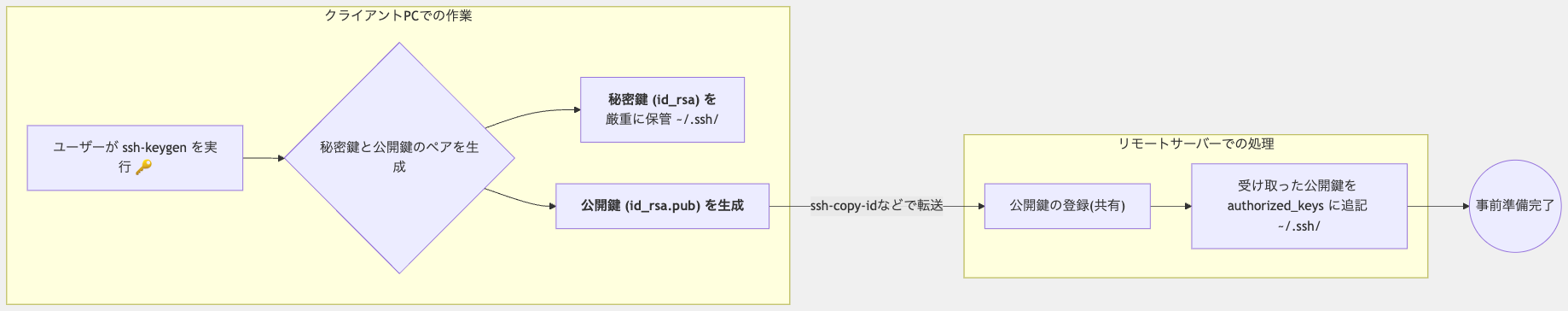

以下の図は、SSH接続の設定プロセスを示しています:

クライアントPCでの作業

まず、クライアントPC(ローカルマシン)で以下の手順を実行します:

- SSH鍵ペアの生成:

前述の「SSH鍵の生成」セクションで説明したように、

ssh-keygenコマンドを使用して秘密鍵と公開鍵のペアを生成します - 秘密鍵の保管: 生成された秘密鍵(

id_ed25519やid_rsaなど)は、~/.ssh/ディレクトリに保存され、適切なパーミッション(600)で保護されます - 公開鍵の準備: 生成された公開鍵(

id_ed25519.pubやid_rsa.pubなど)は、リモートサーバーに転送する準備をします

リモートサーバーへの公開鍵の登録

次に、生成した公開鍵をリモートサーバーに登録します。これには主に以下の方法があります:

1. ssh-copy-idコマンドを使用する方法(推奨)

ssh-copy-idコマンドを使用すると、公開鍵の転送と登録を一度に行うことができます:

# 基本的な使用方法

ssh-copy-id username@remote-server

# 特定の鍵ファイルを指定する場合

ssh-copy-id -i ~/.ssh/id_ed25519.pub username@remote-server

このコマンドは、指定した公開鍵をリモートサーバーの~/.ssh/authorized_keysファイルに追加します。

初回接続時はパスワード認証が必要ですが、一度設定すれば以降はパスワード不要で接続できるようになります。

2. 手動で公開鍵を転送・登録する方法

ssh-copy-idが利用できない環境では、以下の手順で手動設定が可能です:

# 公開鍵の内容を表示してコピー

cat ~/.ssh/id_ed25519.pub

# リモートサーバーにSSH接続(パスワード認証)

ssh username@remote-server

# リモートサーバー上で以下のコマンドを実行

mkdir -p ~/.ssh

chmod 700 ~/.ssh

echo "コピーした公開鍵の内容" >> ~/.ssh/authorized_keys

chmod 600 ~/.ssh/authorized_keys

3. SCPを使用して公開鍵を転送する方法

SCPを使用して公開鍵ファイルを転送し、その後リモートサーバーで設定することもできます:

# 公開鍵をリモートサーバーに転送

scp ~/.ssh/id_ed25519.pub username@remote-server:/tmp/

# リモートサーバーにSSH接続

ssh username@remote-server

# リモートサーバー上で以下のコマンドを実行

mkdir -p ~/.ssh

chmod 700 ~/.ssh

cat /tmp/id_ed25519.pub >> ~/.ssh/authorized_keys

chmod 600 ~/.ssh/authorized_keys

rm /tmp/id_ed25519.pub

設定の確認

公開鍵の登録が完了したら、パスワードなしでSSH接続できることを確認します:

ssh username@remote-server

パスワードの入力を求められずに接続できれば、設定は成功です。

もし接続に問題がある場合は、-vオプションを使用して詳細なデバッグ情報を確認できます:

ssh -v username@remote-server

SSH認証プロセスの詳細

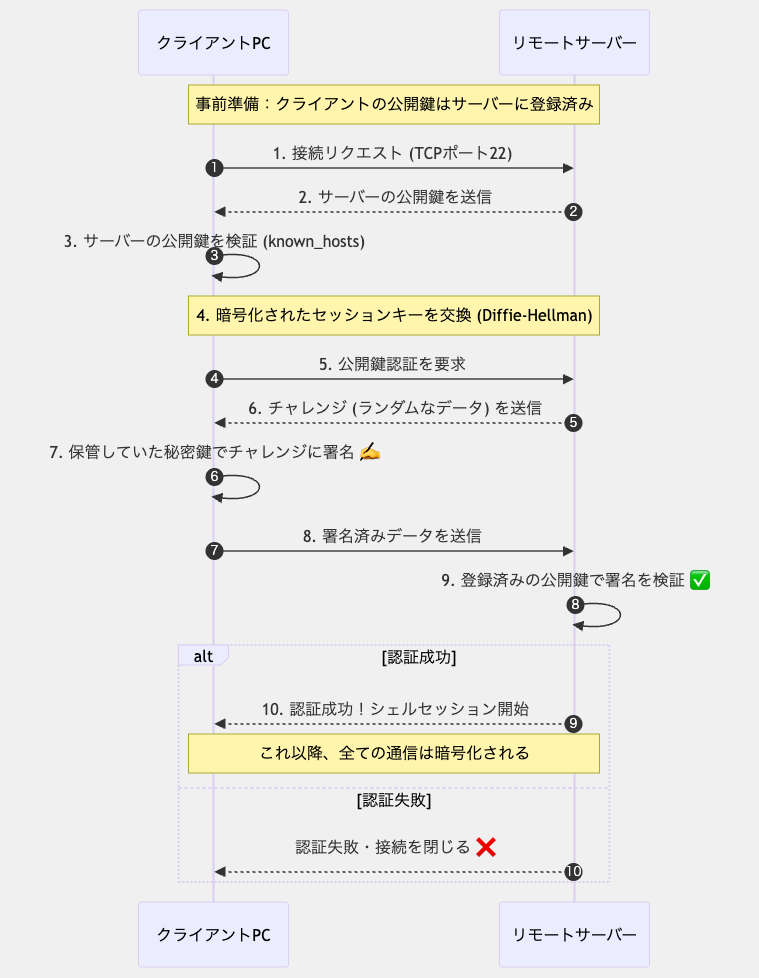

SSH接続が確立される際、クライアントとサーバー間では複雑な認証プロセスが行われます。 ここでは、公開鍵認証を使用したSSH接続の詳細なプロセスを説明します。

以下の図は、SSH認証の一連の流れを示しています:

SSH接続と認証の詳細なステップ

- 接続リクエスト: クライアントがサーバーのSSHポート(通常は22番)に接続リクエストを送信します

- サーバー公開鍵の送信: サーバーは自身のホスト公開鍵をクライアントに送信します

- ホスト鍵の検証: クライアントはサーバーの公開鍵を

~/.ssh/known_hostsファイルと照合して検証します。初回接続時は鍵の指紋(フィンガープリント)を確認するプロンプトが表示されます - セッションキーの交換: クライアントとサーバーはDiffie-Hellman鍵交換アルゴリズムを使用して、暗号化されたセッションキーを確立します

- 公開鍵認証の要求: クライアントはサーバーに公開鍵認証を要求します

- チャレンジの送信: サーバーはランダムなデータ(チャレンジ)を生成し、クライアントに送信します

- チャレンジへの署名: クライアントは自身の秘密鍵を使用してチャレンジに署名します

- 署名済みデータの送信: クライアントは署名済みデータをサーバーに送信します

- 署名の検証: サーバーは

~/.ssh/authorized_keysに登録されている公開鍵を使用して、署名を検証します - 認証結果: 検証が成功すれば、認証は完了し、シェルセッションが開始されます。失敗した場合は接続が閉じられます

認証成功後の通信

認証が成功すると、クライアントとサーバー間のすべての通信は、確立されたセッションキーを使用して暗号化されます。 これにより、第三者による盗聴や改ざんから通信内容が保護されます。

セキュリティ上の考慮事項

SSH認証プロセスのセキュリティを高めるためのポイント:

- ホスト鍵の検証: 初回接続時に表示されるホスト鍵の指紋を必ず確認し、「中間者攻撃」を防止します

- 秘密鍵の保護: 秘密鍵は適切なパーミッションで保護し、パスフレーズを設定することを推奨します

- サーバー側の設定: サーバー側では

/etc/ssh/sshd_configファイルで、パスワード認証の無効化や、rootログインの制限などのセキュリティ強化設定を行うことができます - 鍵の種類と長さ: 安全性の高いEd25519鍵や、十分な長さ(4096ビット以上)のRSA鍵を使用します

known_hostsファイルの管理

known_hostsファイルは、SSHクライアントがリモートサーバーの身元を確認するために使用する重要なファイルです。

以下に、known_hostsファイルの管理に関する補足情報とTipsを紹介します。

known_hostsファイルの基本

- 場所: 通常は

~/.ssh/known_hosts(ユーザー固有)または/etc/ssh/ssh_known_hosts(システム全体)に保存されています - 形式: 各行に「ホスト名 鍵タイプ 公開鍵」の形式でサーバーの情報が記録されています

- 目的: 中間者攻撃(Man-in-the-Middle)を防止するために、接続先サーバーの公開鍵を記録・検証します

一般的な操作とコマンド

known_hostsファイルを効率的に管理するためのコマンド:

# 特定のホストの鍵を削除(ホストのIPやDNSが変更された場合など)

ssh-keygen -R hostname

# 特定のホストの鍵を事前に追加(スクリプトでの自動化に便利)

ssh-keyscan -H hostname >> ~/.ssh/known_hosts

# 特定のホストの鍵指紋を確認

ssh-keygen -l -F hostname

# known_hostsファイルのハッシュ化(セキュリティ向上)

ssh-keygen -H -f ~/.ssh/known_hosts

トラブルシューティングと一般的な問題

known_hostsファイルに関する一般的な問題と解決策:

- 「WARNING: REMOTE HOST IDENTIFICATION HAS CHANGED!」エラー:

サーバーの鍵が変更された場合に表示されます。サーバーが正当に再インストールされた場合は、

ssh-keygen -R hostnameで古い鍵を削除してから再接続します - 「Someone could be eavesdropping on you right now」警告: 中間者攻撃の可能性があります。サーバー管理者に連絡して鍵の変更が正当なものか確認してください

- 自動応答の設定: 初回接続時の確認を自動化するには、

~/.ssh/configにStrictHostKeyChecking=noを設定できますが、セキュリティ上のリスクがあるため本番環境では推奨されません

セキュリティのベストプラクティス

- 鍵の検証: 初回接続時には、別の安全なチャネル(電話、暗号化されたメッセージなど)でサーバー管理者から鍵指紋を入手して確認することが理想的です

- 定期的なバックアップ:

known_hostsファイルを定期的にバックアップして、誤って削除した場合に備えます - ハッシュ化の使用:

HashKnownHosts yesを~/.ssh/configに設定して、ホスト名をハッシュ化し、情報漏洩のリスクを減らします - システム全体の設定: 共有サーバーでは

/etc/ssh/ssh_known_hostsに信頼できるホストの鍵を追加して、すべてのユーザーが安全に接続できるようにします

高度な設定オプション

~/.ssh/configファイルでのknown_hosts関連の設定:

Host *

# known_hostsファイルの場所を指定

UserKnownHostsFile ~/.ssh/known_hosts.d/default

# ホスト名のハッシュ化を有効化

HashKnownHosts yes

# 厳格なホスト鍵チェックの設定

# yes: 未知のホストに接続しない

# ask: 未知のホストに接続する前に確認する(デフォルト)

# no: 未知のホストに警告なしで接続(安全でない)

StrictHostKeyChecking ask

# 特定のホストに対して別のknown_hostsファイルを使用

Host example.com

UserKnownHostsFile ~/.ssh/known_hosts.d/example

SCPとSFTP

SCPとSFTPの基本

SCPとSFTPは、SSHプロトコルを利用してファイルを安全に転送するためのツールです。 どちらもSSHの暗号化機能を活用しているため、インターネット上でのファイル転送を安全に行うことができます。

SCPとは

SCP(Secure Copy Protocol)は、SSHプロトコルを基にしたファイル転送プロトコルで、 ローカルマシンとリモートホスト間、または2つのリモートホスト間でファイルを安全にコピーするために使用されます。 SCPはコマンドラインツールとして実装されており、シンプルで効率的なファイル転送が可能です。

SCPの主な特徴:

- 暗号化通信: すべてのデータ転送がSSHプロトコルによって暗号化されます

- 認証: SSHと同じ認証メカニズム(パスワードまたは公開鍵認証)を使用します

- シンプルな操作: 基本的なコピー操作に特化したシンプルなコマンド体系です

- 効率性: 単一のファイルや少数のファイルを転送する場合に効率的です

SFTPとは

SFTP(SSH File Transfer Protocol)は、SSHプロトコル上で動作するファイル転送プロトコルで、 SCPよりも多機能なファイル操作が可能です。SFTPはFTPに似た操作性を持ちながら、 SSHの暗号化と認証機能を利用して安全性を確保しています。

SFTPの主な特徴:

- 暗号化通信: すべてのデータ転送がSSHプロトコルによって暗号化されます

- 認証: SSHと同じ認証メカニズムを使用します

- 多機能: ファイルのアップロード/ダウンロードだけでなく、リモートでのファイル操作(名前変更、削除、パーミッション変更など)も可能です

- 再開機能: 中断された転送を再開できる機能があります

- 対話的操作: インタラクティブなシェルを提供し、複数のファイル操作を連続して行えます

SCPとSFTPの違い

主な違いは以下の通りです:

- 機能性: SFTPはSCPよりも多機能で、リモートでのファイル操作が可能です

- プロトコル: SCPは単純なコピープロトコルですが、SFTPはより複雑なファイル転送プロトコルです

- 使用シナリオ: SCPは単純なファイルコピーに適しており、SFTPは複雑なファイル管理タスクに適しています

- 転送再開: SFTPは中断された転送を再開できますが、SCPにはこの機能がありません

- スクリプト化: SCPはシンプルなため、スクリプトでの自動化が容易です

SCPの使用方法

SCPコマンドの基本的な構文と一般的な使用例を紹介します。

基本構文

scp [オプション] ソース 宛先

ソースと宛先は、以下の形式で指定します:

[ユーザー名@]ホスト名:ファイルパス

一般的な使用例

ローカルファイルをリモートサーバーにコピー:

# 単一ファイルをリモートサーバーにコピー

scp local_file.txt username@remote_server:/path/to/destination/

# 複数ファイルをリモートサーバーにコピー

scp file1.txt file2.txt username@remote_server:/path/to/destination/

# ディレクトリをリモートサーバーにコピー(再帰的)

scp -r local_directory/ username@remote_server:/path/to/destination/

リモートサーバーからローカルにファイルをコピー:

# リモートファイルをローカルにコピー

scp username@remote_server:/path/to/remote_file.txt local_directory/

# リモートディレクトリをローカルにコピー(再帰的)

scp -r username@remote_server:/path/to/remote_directory/ local_directory/

リモートサーバー間でのファイルコピー:

# サーバー1からサーバー2へファイルをコピー

scp username1@server1:/path/to/file.txt username2@server2:/path/to/destination/

よく使用されるオプション

-r: ディレクトリを再帰的にコピーします-p: ファイルの修正時刻、アクセス時刻、パーミッションを保持します-P port: 指定したポート番号を使用します(デフォルトは22)-C: 転送中にデータを圧縮します-l limit: 帯域幅を制限します(KB/s)-q: 進行状況の表示を抑制します(静かモード)-v: 詳細な情報を表示します(冗長モード)

実用的な例

圧縮を有効にして大きなファイルを転送:

scp -C large_file.zip username@remote_server:/path/to/destination/

非標準ポートを使用してファイルを転送:

scp -P 2222 file.txt username@remote_server:/path/to/destination/

帯域幅を制限してファイルを転送(他のネットワークトラフィックへの影響を減らす):

scp -l 1000 large_file.zip username@remote_server:/path/to/destination/

SFTPの使用方法

SFTPの基本的な使用方法と一般的なコマンドを紹介します。

SFTPセッションの開始

# リモートサーバーにSFTP接続

sftp username@remote_server

# 非標準ポートを使用してSFTP接続

sftp -P 2222 username@remote_server

接続が確立されると、SFTPプロンプト(sftp>)が表示され、

そこでSFTPコマンドを入力できます。

基本的なSFTPコマンド

ファイル転送コマンド:

# リモートからローカルにファイルをダウンロード

get remote_file.txt [local_file.txt]

# 複数のファイルをダウンロード

mget *.txt

# ローカルからリモートにファイルをアップロード

put local_file.txt [remote_file.txt]

# 複数のファイルをアップロード

mput *.txt

# ディレクトリを再帰的にダウンロード

get -r remote_directory/

# ディレクトリを再帰的にアップロード

put -r local_directory/

ディレクトリ操作コマンド:

# 現在のリモートディレクトリを表示

pwd

# 現在のローカルディレクトリを表示

lpwd

# リモートディレクトリの内容を一覧表示

ls [directory]

# ローカルディレクトリの内容を一覧表示

lls [directory]

# リモートディレクトリを変更

cd remote_directory

# ローカルディレクトリを変更

lcd local_directory

# リモートディレクトリを作成

mkdir remote_directory

# ローカルディレクトリを作成

lmkdir local_directory

ファイル管理コマンド:

# リモートファイルの名前を変更または移動

rename old_name new_name

# リモートファイルを削除

rm remote_file

# リモートディレクトリを削除

rmdir remote_directory

# リモートファイルのパーミッションを変更

chmod 644 remote_file

# リモートファイルの所有者/グループを変更

chown user:group remote_file

その他のコマンド:

# ヘルプを表示

help

# SFTPセッションを終了

exit または bye または quit

SFTPスクリプト

SFTPコマンドをファイルにまとめて、バッチ処理することも可能です:

# コマンドファイルを作成

echo "cd /remote/directory

get file1.txt

get file2.txt

put local_file.txt

bye" > sftp_commands.txt

# コマンドファイルを実行

sftp -b sftp_commands.txt username@remote_server

SFTPクライアント

コマンドラインのSFTPに加えて、グラフィカルなSFTPクライアントも多数あります:

- FileZilla: クロスプラットフォームのグラフィカルSFTPクライアント

- WinSCP: Windows用のグラフィカルSFTPクライアント

- Cyberduck: macOSとWindows用のグラフィカルSFTPクライアント

- Transmit: macOS用の高機能SFTPクライアント

セキュリティと注意点

SCPとSFTPを安全に使用するためのベストプラクティスと注意点を紹介します。

セキュリティのベストプラクティス

- 公開鍵認証の使用: パスワード認証よりも公開鍵認証を使用することで、セキュリティが向上します

- 強力なパスフレーズ: 秘密鍵を保護するために強力なパスフレーズを設定してください

- 最新バージョンの使用: 常に最新のSSH/SCP/SFTPクライアントとサーバーを使用して、既知の脆弱性を回避してください

- ファイアウォールの設定: 必要なポートのみを開放し、不要なアクセスを制限してください

- アクセス制限: SCP/SFTPアクセスを必要なユーザーのみに制限してください

SCPの制限と注意点

- プロトコルの制限: SCPは基本的なファイル転送のみをサポートし、高度なファイル操作はできません

- エラー処理: SCPはエラー処理が限定的で、大量のファイル転送時に問題が発生する可能性があります

- 転送の再開: 中断された転送を再開することができません

- セキュリティの懸念: 古いSCPプロトコルには既知のセキュリティ問題があり、可能であればSFTPを使用することが推奨されています

SFTPの注意点

- パフォーマンス: 単純なファイル転送では、SCPよりも若干オーバーヘッドが大きい場合があります

- 互換性: 一部の古いシステムではSFTPがサポートされていない場合があります

- 設定の複雑さ: より多くの機能があるため、設定が複雑になる場合があります

代替手段

SCPとSFTP以外にも、安全なファイル転送のための代替手段があります:

- rsync over SSH: 効率的な差分転送と再開機能を提供します

- FTPS: SSL/TLSを使用したFTP(SFTPとは異なります)

- WebDAV over HTTPS: ウェブベースのファイル転送プロトコル

- クラウドストレージサービス: Dropbox、Google Drive、OneDriveなど

SCPの非推奨化と将来

OpenSSHの開発者は、SCPプロトコルの既知のセキュリティ問題により、SCPの使用を徐々に非推奨化し、 代わりにSFTPの使用を推奨しています。将来のOpenSSHバージョンでは、SCPコマンドはSFTPプロトコルを 内部的に使用するように変更される可能性があります。

GitHubとの連携(SSH公開鍵認証)

GitHubでのSSH設定

GitHubでSSH接続を設定するには、以下の手順に従います:

- SSH鍵の生成: 前述の方法でSSH鍵ペアを生成します

- 公開鍵のコピー: 以下のコマンドで公開鍵の内容をクリップボードにコピーします

# macOS cat ~/.ssh/id_ed25519.pub | pbcopy # Windows (PowerShell) Get-Content ~/.ssh/id_ed25519.pub | Set-Clipboard # Linux cat ~/.ssh/id_ed25519.pub | xclip -selection clipboard - GitHubアカウントに公開鍵を追加:

- GitHubにログインし、右上のプロフィールアイコンをクリックして「Settings」を選択

- 左側のサイドバーから「SSH and GPG keys」を選択

- 「New SSH key」ボタンをクリック

- 「Title」フィールドに鍵の説明(例: "Work Laptop")を入力

- 「Key」フィールドに先ほどコピーした公開鍵を貼り付け

- 「Add SSH key」ボタンをクリック

- 接続のテスト: 以下のコマンドでGitHubへのSSH接続をテストします

ssh -T git@github.com初回接続時は、サーバーのフィンガープリントを確認するメッセージが表示されます。「yes」と入力して続行します。 接続が成功すると、以下のようなメッセージが表示されます:Hi username! You've successfully authenticated, but GitHub does not provide shell access.

GitHubでのSSH利用

SSH接続を設定した後、GitHubリポジトリとの操作にSSHを使用する方法を説明します:

新しいリポジトリのクローン

GitHubのリポジトリページで「Code」ボタンをクリックし、「SSH」タブを選択してURLをコピーします。 その後、以下のコマンドでリポジトリをクローンします:

git clone git@github.com:username/repository.git

既存のリポジトリのリモートURLの変更

HTTPSからSSHに変更する場合は、以下のコマンドを使用します:

# 現在のリモートURLを確認

git remote -v

# リモートURLをSSHに変更

git remote set-url origin git@github.com:username/repository.git

# 変更を確認

git remote -v

プッシュとプル

SSH接続が設定されていれば、通常のGitコマンドでパスワード入力なしにプッシュとプルが可能です:

# 変更をプッシュ

git push origin main

# 変更をプル

git pull origin main

トラブルシューティング

GitHubとのSSH接続で問題が発生した場合の対処法:

接続テストの失敗

ssh -T git@github.comコマンドが失敗する場合:

- デバッグモードでテスト:

ssh -vT git@github.comを実行して詳細な情報を確認 - 鍵の確認:

ssh-add -lで現在ロードされている鍵を確認 - 鍵のパーミッション: 秘密鍵のパーミッションが適切か確認(

chmod 600 ~/.ssh/id_ed25519) - ~/.ssh/config: 設定ファイルが正しいか確認

認証エラー

「Permission denied (publickey)」エラーが表示される場合:

- 公開鍵の登録確認: GitHubの設定ページで公開鍵が正しく登録されているか確認

- 使用する鍵の指定:

ssh -i ~/.ssh/id_ed25519 -T git@github.comで特定の鍵を指定してテスト - SSH-Agentの確認:

ssh-add -lで鍵がエージェントに追加されているか確認

その他の問題

- ファイアウォール: ポート22(SSH)が開放されているか確認

- プロキシ: プロキシ環境下では、SSH設定の調整が必要な場合があります

- 鍵の再生成: 問題が解決しない場合は、新しい鍵を生成して再設定することを検討

X11転送

X11転送の基本

X11転送(X11 Forwarding)は、SSHの機能の一つで、リモートサーバー上で実行されているグラフィカルアプリケーションの ディスプレイをローカルマシンに転送することができます。これにより、リモートサーバー上のGUIアプリケーションを ローカルマシンの画面上で操作することが可能になります。

X11は、Unix系システムで広く使用されているウィンドウシステムであるX Window Systemのプロトコルバージョン11を指します。 このプロトコルは、グラフィカルユーザーインターフェース(GUI)を提供するためのクライアント・サーバーモデルを採用しています。

X11転送の仕組み:

- ローカルマシン(クライアント)からSSH接続でリモートサーバーにログインします

- リモートサーバー上でグラフィカルアプリケーションを起動します

- アプリケーションの表示データがSSH接続を通じて暗号化されてローカルマシンに転送されます

- ローカルマシン上のXサーバーがこのデータを受け取り、画面に表示します

この機能は、リモートサーバー上のグラフィカルツールを使用する必要がある場合や、 リモートマシン上のアプリケーションの開発・デバッグを行う場合に非常に便利です。

X11転送の設定方法

X11転送を使用するには、クライアント側とサーバー側の両方で設定が必要です:

サーバー側の設定

SSHサーバー(sshd)の設定ファイル(通常は/etc/ssh/sshd_config)で、X11転送を有効にします:

X11Forwarding yes

X11DisplayOffset 10

X11UseLocalhost yes

設定を変更した後は、SSHサービスを再起動する必要があります:

# Linuxの場合(systemd使用)

sudo systemctl restart sshd

# macOSの場合

sudo launchctl unload /System/Library/LaunchDaemons/ssh.plist

sudo launchctl load /System/Library/LaunchDaemons/ssh.plist

クライアント側の設定

クライアント側のSSH設定ファイル(~/.ssh/config)に以下の設定を追加します:

Host *

ForwardX11 yes

ForwardX11Trusted yes

または、接続時に-Xまたは-Yオプションを使用することもできます:

-X: 基本的なX11転送を有効にします(セキュリティ制限あり)-Y: 信頼されたX11転送を有効にします(セキュリティ制限が少ない)

必要なソフトウェア

X11転送を使用するには、以下のソフトウェアが必要です:

- Linux: 通常、Xサーバーは標準でインストールされています

- macOS: XQuartzなどのXサーバーをインストールする必要があります

- Windows: Xming、VcXsrv、X410などのXサーバーをインストールする必要があります

X11転送の利用例

X11転送を使用したリモートアプリケーションの実行例を紹介します:

基本的な使用方法

X11転送を有効にしてSSH接続:

# 基本的なX11転送

ssh -X username@remote-server

# 信頼されたX11転送

ssh -Y username@remote-server

接続後、リモートサーバー上でグラフィカルアプリケーションを起動します:

# シンプルなグラフィカルアプリケーションの例

xclock

xeyes

firefox

gedit

アプリケーションのウィンドウがローカルマシンの画面に表示されます。

実用的な利用シナリオ

- リモート開発: リモートサーバー上のIDEやテキストエディタを使用した開発

- データ分析: リモートサーバー上のデータ可視化ツール(Matplotlib、R、など)の使用

- システム管理: リモートサーバー上のグラフィカル管理ツールの使用

- ブラウザテスト: リモートサーバー上のウェブブラウザを使用したテスト

パフォーマンスの最適化

X11転送は便利ですが、ネットワーク帯域幅を多く消費する場合があります。パフォーマンスを向上させるためのヒント:

- 圧縮を有効にする:

ssh -XC username@remote-server(-Cオプションで圧縮を有効化) - 軽量なアプリケーションを使用する: 複雑なGUIよりも軽量なアプリケーションを選択

- ローカルネットワークで使用する: インターネット経由よりもローカルネットワーク内での使用が推奨

- VNCの検討: 複雑なグラフィカル作業には、X11転送よりもVNCが適している場合があります

X11転送のセキュリティ

X11転送は便利ですが、セキュリティ上の考慮事項があります:

潜在的なリスク

- X11プロトコルの脆弱性: X11プロトコル自体にはセキュリティ機能が限られています

- キーロギングのリスク: 悪意のあるプログラムがX11を通じてキー入力を傍受する可能性があります

- 画面キャプチャ: リモートアプリケーションが画面全体をキャプチャする可能性があります

- 信頼されたX11転送(-Y)のリスク:

-Yオプションはセキュリティ制限を緩和するため、信頼できるサーバーでのみ使用すべきです

セキュリティ対策

- 信頼できるサーバーのみで使用: X11転送は信頼できるサーバーでのみ有効にしてください

- 必要な時だけ有効にする: 常時有効にするのではなく、必要な時だけX11転送を使用してください

- -Xオプションの使用: 可能な限り

-Yではなく-Xオプションを使用してください - 最新のSSHバージョンを使用: 常に最新のセキュリティパッチが適用されたSSHクライアントとサーバーを使用してください

- ファイアウォールの設定: 必要なポートのみを開放し、不要なアクセスを制限してください

代替手段

X11転送がセキュリティ上の懸念がある場合、以下の代替手段を検討できます:

- VNC: リモートデスクトップ全体にアクセスする場合はVNCが適しています

- RDP: Windows環境ではRDP(Remote Desktop Protocol)が選択肢となります

- ウェブベースのインターフェース: 多くのアプリケーションはウェブインターフェースを提供しています

- PORTフォワーディング: 特定のアプリケーションのポートだけを転送する方法も検討できます

PORTフォワーディング

PORTフォワーディングの基本

PORTフォワーディング(ポート転送/SSHトンネリングとも呼ばれる)は、SSHプロトコルを使用して、暗号化されたトンネルを通じてデータを転送する技術です。 これにより、通常はアクセスできないリソースへの安全なアクセスや、ファイアウォールを迂回した通信が可能になります。

PORTフォワーディングの主な利点:

- 暗号化通信: すべてのトラフィックがSSHプロトコルによって暗号化されるため、安全でない通信チャネルでも機密データを保護できます

- ファイアウォール迂回: 特定のポートやプロトコルがブロックされている環境でも、許可されているSSH接続を通じて通信が可能です

- プライバシー保護: インターネットサービスプロバイダ(ISP)や中間者からの監視を回避できます

- リモートリソースへのアクセス: 通常はローカルネットワーク内でのみアクセス可能なサービスに、外部からアクセスできるようになります

PORTフォワーディングは、データベース管理、リモートデスクトップ接続、プライベートウェブブラウジングなど、様々な用途に活用されています。

PORTフォワーディングの種類

主に以下の3つの種類があります:

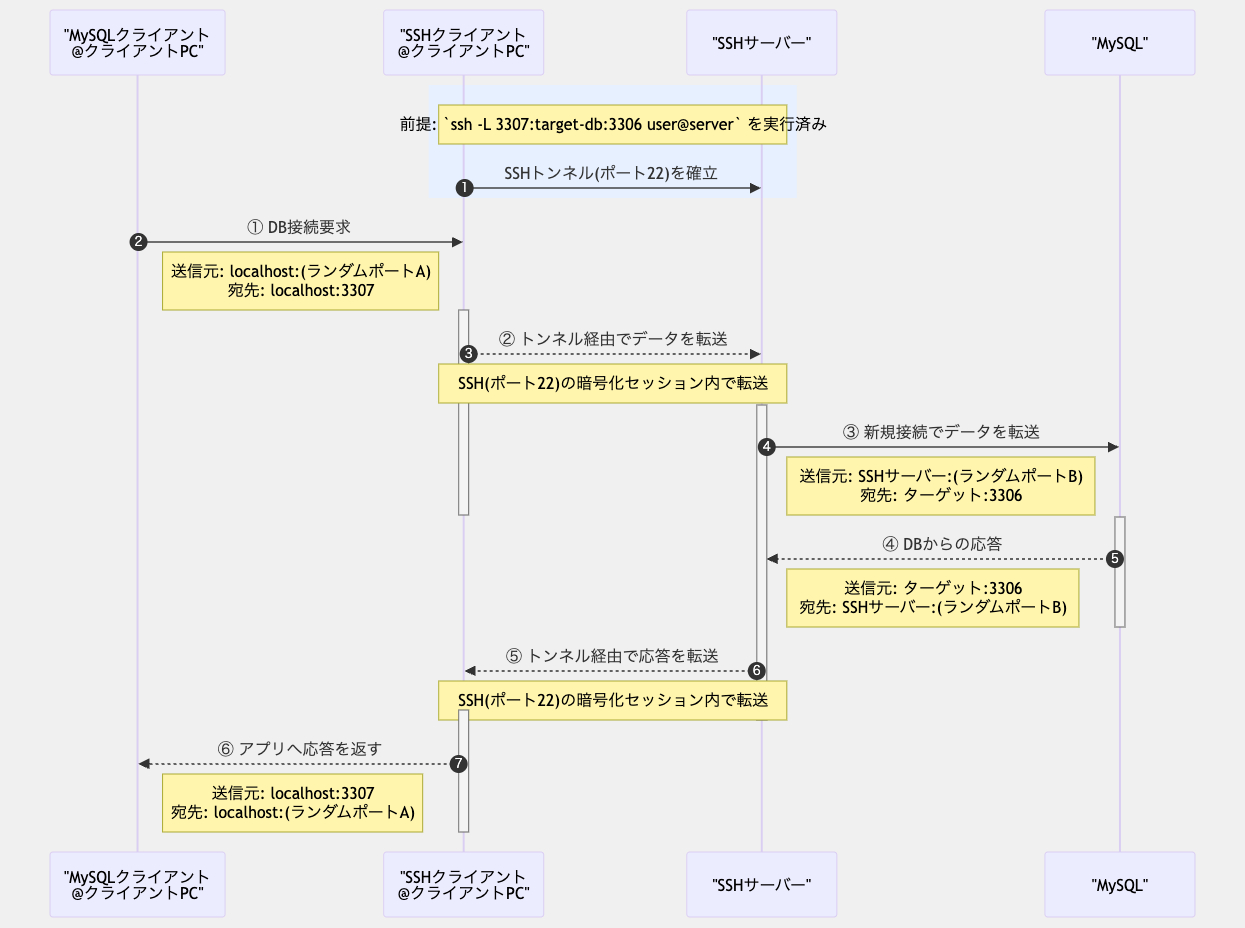

1. ローカルポート転送(Local Port Forwarding)

ローカルポート転送は、ローカルマシンのポートをリモートサーバーのポートに転送します。 ローカルマシンで指定したポートに接続すると、その接続はSSHトンネルを通じてリモートサーバーの指定したポートに転送されます。

一般的な構文:

ssh -L local_port:destination_host:destination_port username@ssh_server

例えば、リモートデータベースサーバーに接続する場合:

# ローカルの3307ポートからリモートサーバーのMySQLポート(3306)に接続

ssh -L 3307:localhost:3306 username@remote-server

この設定後、ローカルマシンでlocalhost:3307に接続すると、その接続はリモートサーバーのlocalhost:3306に転送されます。

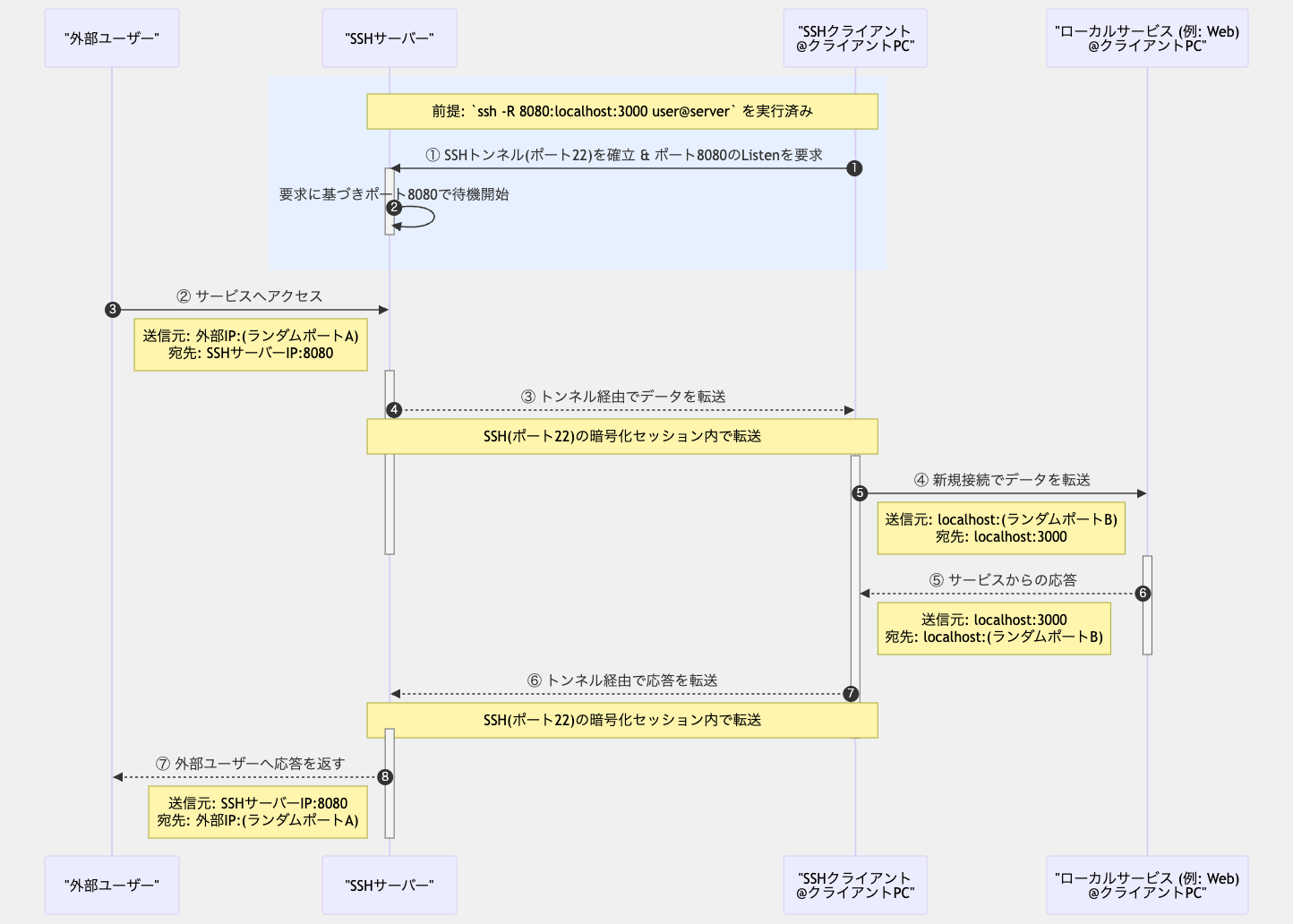

2. リモートポート転送(Remote Port Forwarding)

リモートポート転送は、リモートサーバーのポートをローカルマシンのポートに転送します。 これは、ローカルポート転送とは逆方向の転送で、インターネットからローカルマシンのサービスにアクセスする場合などに使用します。

一般的な構文:

ssh -R remote_port:destination_host:destination_port username@ssh_server

例えば、ローカルで実行しているウェブサーバーをリモートから利用可能にする場合:

# リモートサーバーの8080ポートからローカルのウェブサーバー(3000ポート)に接続

ssh -R 8080:localhost:3000 username@remote-server

この設定後、リモートサーバーでlocalhost:8080に接続すると、その接続はローカルマシンのlocalhost:80に転送されます。

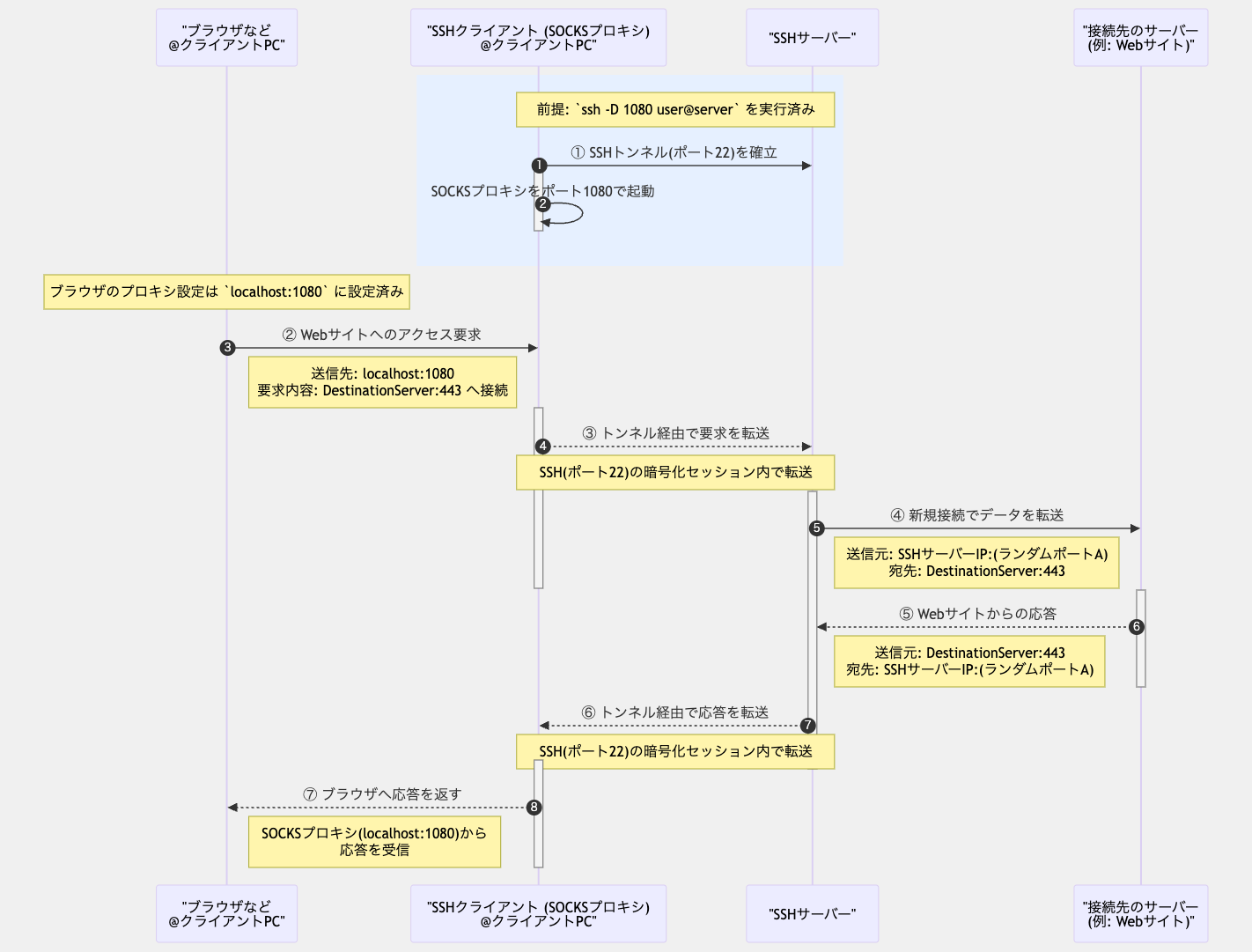

3. 動的ポート転送(Dynamic Port Forwarding)

動的ポート転送は、SOCKSプロキシを設定し、複数の宛先へのトラフィックをSSHトンネルを通じて転送します。 これは、ウェブブラウジングやその他のアプリケーションのトラフィック全体をトンネリングする場合に便利です。

一般的な構文:

ssh -D local_port username@ssh_server

例えば、ローカルの1080ポートにSOCKSプロキシを設定する場合:

# ローカルの1080ポートにSOCKSプロキシを設定

ssh -D 1080 username@remote-server

この設定後、ブラウザやその他のアプリケーションでSOCKSプロキシとしてlocalhost:1080を指定すると、

すべてのトラフィックがSSHトンネルを通じてリモートサーバーから発信されるようになります。

セキュリティ上の考慮事項

PORTフォワーディングは安全な通信手段ですが、適切に設定・管理しないとセキュリティリスクが生じる可能性があります:

潜在的なリスク

- 不適切なバインディング:

ポート転送を

localhostではなく0.0.0.0(すべてのインターフェース)にバインドすると、意図しないアクセスを許可してしまう可能性があります - 認証の迂回: トンネリングによって、通常はアクセス制限されているサービスに認証なしでアクセスできるようになる場合があります

- 組織のポリシー違反: 企業や組織のネットワークポリシーに違反する可能性があります

- リソース消費: 長時間実行されるトンネルは、サーバーリソースを消費する可能性があります

セキュリティ対策

- 適切なバインディング: 特に必要でない限り、ポート転送は

localhostにのみバインドします - 強力な認証: SSHサーバーでは公開鍵認証を使用し、強力なパスフレーズを設定します

- トンネルの制限: SSHサーバーの設定で、必要なポート転送のみを許可します

- アイドルタイムアウト: 長時間使用されていないトンネルを自動的に閉じるよう設定します

- ログの監視: SSHサーバーのログを定期的に確認し、不審なトンネリングアクティビティを監視します

サーバー側の設定

SSHサーバー(/etc/ssh/sshd_config)でポート転送を制御するための設定:

# すべてのポート転送を許可/禁止

AllowTcpForwarding yes/no

# ローカルポート転送のみ許可

AllowTcpForwarding local

# リモートポート転送を許可/禁止

GatewayPorts yes/no

# 特定のユーザーやグループに対する制限

Match User username

AllowTcpForwarding yes

PermitOpen localhost:3306 localhost:5432

これらの設定を変更した後は、SSHサービスを再起動する必要があります。

SSHセキュリティ

ベストプラクティス

SSHをより安全に使用するためのベストプラクティス:

- 強力な鍵タイプと鍵長の使用: Ed25519またはRSA(4096ビット)を使用

- パスフレーズの設定: 秘密鍵に強力なパスフレーズを設定

- パスワード認証の無効化: 公開鍵認証のみを使用するよう設定

- ルートログインの制限: 直接のルートログインを禁止し、sudo権限を持つ通常ユーザーを使用

- SSHポートの変更: デフォルトの22番ポートから変更することで、自動スキャンを回避

- ファイアウォールの設定: 信頼できるIPアドレスからのみSSH接続を許可

- 失敗したログイン試行の制限: Fail2banなどのツールを使用して、ブルートフォース攻撃を防止

- 定期的な更新: SSHサーバーとクライアントを最新バージョンに保つ

- ログの監視: SSH接続のログを定期的に確認し、不審なアクティビティを検出

よくある問題と解決策

SSHを使用する際によく発生する問題とその解決策:

接続の問題

- 接続タイムアウト: ファイアウォール設定、ネットワーク接続、SSHサーバーの状態を確認

- ホスト鍵の変更: サーバーの再インストールなどでホスト鍵が変更された場合は、

~/.ssh/known_hostsファイルから該当エントリを削除 - 接続が頻繁に切断される:

~/.ssh/configにServerAliveIntervalとServerAliveCountMaxを設定

認証の問題

- パーミッションエラー:

~/.sshディレクトリと鍵ファイルのパーミッションを確認(ディレクトリは700、秘密鍵は600) - パスフレーズを忘れた: 秘密鍵のパスフレーズを忘れた場合は、新しい鍵ペアを生成する必要があります

- 複数の鍵の管理:

~/.ssh/configファイルで、ホストごとに使用する鍵を指定

パフォーマンスの問題

- 接続が遅い: DNS逆引きを無効にする、圧縮を有効にする、より高速な暗号化アルゴリズムを使用するなどの対策

- X11転送の問題: X11転送が必要な場合は、

-Xまたは-Yオプションを使用し、必要なパッケージがインストールされていることを確認